IPv4

От 0.50$ за 1 шт. 38 стран на выбор, срок аренды от 7 дней.

IPv4

От 0.50$ за 1 шт. 38 стран на выбор, срок аренды от 7 дней.

IPv4

От 0.50$ за 1 шт. 38 стран на выбор, срок аренды от 7 дней.

IPv6

От 0.07$ за 1 шт. 14 стран на выбор, срок аренды от 7 дней.

ISP

От 1$ за 1 шт. 23 стран на выбор, срок аренды от 7 дней.

Mobile

От 14$ за 1 шт. 18 стран на выбор, срок аренды от 2 дней.

Resident

От 0.70$ за 1 GB. 200+ стран на выбор, срок аренды от 30 дней.

Гонконг

Гонконг

Прокси по целям:

Гонконг

Гонконг

Прокси по целям:

Инструменты:

Гонконг

Гонконг

Git — это распределенная система контроля версий, предназначенная для управления исходным кодом и совместной разработки. При работе с удаленными репозиториями, такими как GitHub или GitLab, а также при загрузке дополнительных инструментов и расширений, могут возникать сбои из-за сетевых ограничений, фильтрации трафика или геоблокировок. В таких случаях помогает настройка Git через прокси, которые обеспечивают стабильное подключение, защищают данные и позволяют обойти ограничения, возникающие среди команд, работающих удаленно или в международных проектах.

Ограничения на прямой доступ к интернет-ресурсам при работе с Git часто вводятся по различным причинам:

В таких условиях прокси-серверы используются как решение, позволяющее:

Таким образом, ограничения доступа, вызванные политикой безопасности или сетевыми условиями, делают использование прокси необходимым. Они не только помогают обойти любые барьеры, но и обеспечивают стабильную, безопасную и гибкую работу с инструментом. Использовать прокси с Git важно для эффективной командной работы и автоматизации процессов в распределенной инфраструктуре.

Существует несколько способов, как установить прокси на Git. Каждый из них подходит под конкретные задачи и зависит от сетевой архитектуры, уровня ограничений и типа протокола (HTTP/HTTPS, SOCKS).

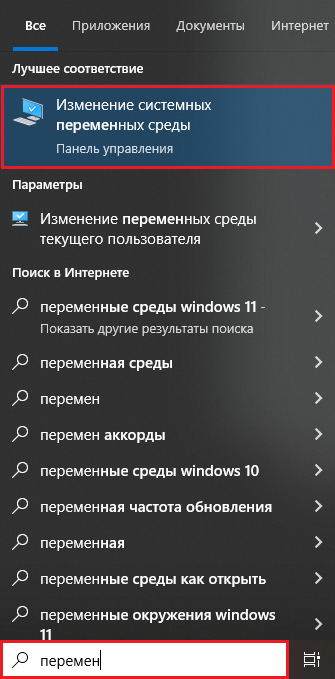

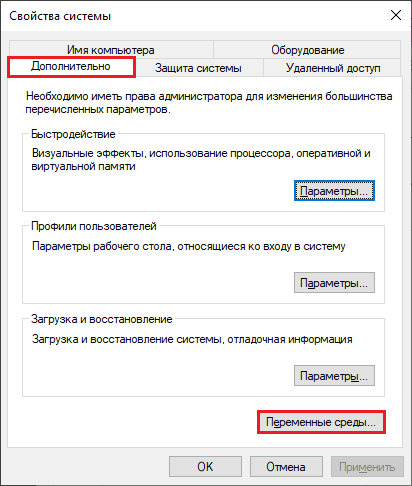

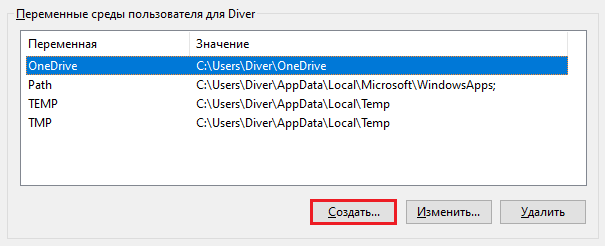

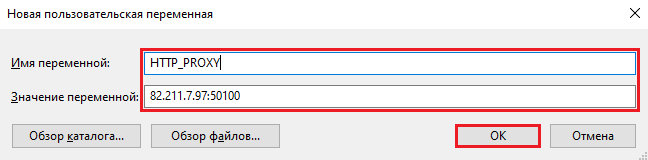

Самый простой способ добавить прокси на Git — задать параметры в переменные среды.

Сохраняем изменения и перезагружаем систему.

Важно отметить, что при настройке прокси через переменные среды можно задать адрес и порт сервера, но не передать логин и пароль для авторизации. Поэтому, если вы используете приватный тип промежуточного сервера, следует выбирать авторизацию по IP-адресу. Это позволит подключаться без необходимости указывать учетные данные.

Если настройка актуальна только для Git, то выполнить ее можно с помощью специальных команд.

Переходим в папку своего проекта и указываем:

git config http.proxy

http://proxyUser:[email protected]:port

Где:

Важно отметить, что данная команда предназначена не только для HTTP, но и для HTTPS. Достаточно просто прописать соответствующий протокол.

Чтобы удалить прокси на Git используем команду: git config - global -unset http.proxy.

Существует несколько способов:

git config --get http.proxy

git config --get https.proxy

Если параметры промежуточного сервера были настроены верно, в консоли появится актуальный IP-адрес и порт.

git clone https://github.com/example/repo.git

GIT_TRACE=1 GIT_CURL_VERBOSE=1 git clone

Проверка прокси на Git вышеописанными методами важна, так как позволяет своевременно и точно определить, используется ли прокси-сервер, работает ли он корректно и не препятствует ли подключению к внешним ресурсам.

При работе через прокси-сервер Git-соединения по HTTP(S) нередко блокируются корпоративной политикой или требуют постоянной авторизации, особенно в условиях двухфакторной аутентификации или ограничений доступа к токенам. В таких случаях использование SSH-соединения оказывается более надежным и гибким решением. Git позволяет перенаправлять SSH-трафик через прокси с помощью утилит вроде ProxyCommand, netcat или системных прокси-программ.

Глобальная настойка Git через прокси выполняется в несколько шагов:

Команда для Windows:

notepad ~/.ssh/config

Для Linux и MacOS:

nano ~/.ssh/config

vim ~/.ssh/config

gedit ~/.ssh/config

Важно! Файл config является скрытым файлом. Чтобы его увидеть в файловом менеджере, возможно, потребуется включить отображение скрытых файлов.

Host github.com

Hostname github.com

User git

IdentityFile /path/to/your/private/key

ProxyCommand nc --proxy-auth user:password --proxy proxy_ip:proxy_port %h %p

Замените /path/to/your/private/key на путь к вашему приватному SSH-ключу. Укажите данные приватного сервера:

Без указания данных авторизации приватный прокси не будет работать. Альтернативно, можно использовать прокси с авторизацией по IP. В этом случае параметры --proxy-auth указывать не нужно.

Для настройки SSH под конкретный проект нужно выполнить следующие действия:

git config core.sshCommand "ssh -i /path/to/your/private/key -o 'ProxyCommand nc --proxy-auth proxy_user:proxy_password --proxy proxyserver_ip:proxyserver_port %h %p'"

Здесь, как и в варианте с глобальной настройкой, нужно заменить:

Перед запуском команды стоит убедиться, что параметры промежуточного сервера корректны и в брандмауэре нет никаких исключений.

При работе с системой контроля версий через прокси-сервер могут возникать ошибки подключения, авторизации или передачи данных. Ниже описаны наиболее распространенные из них и способы решения.

Если вы ввели git clone или git fetch, но обнаружили, что сервер-посредник не задействован, стоит проверить корректность заданных параметров.

Для просмотра конфигурации промежуточного сервера предназначена команда:

git config --global --get http.proxy

git config --global --get https.proxy

Частой ошибкой в использовании прокси является 407 или “Proxy Authentication Required”. Ее решение достаточно простое — переназначение данных. В консоли программы вводим: git config --global http.proxy http://user:[email protected]:port, где указываем логин, пароль, хост и порт.

Если на вашем ПК установлена Linux или любая другая Unix-подобная система, то параметры подключения можно экспортировать в переменные среды с помощью команд:

export http_proxy=http://user:[email protected]:port

export https_proxy=http://user:[email protected]:port

Важно отметить, что не стоит использовать логин и пароль в открытых скриптах или в случае, если доступ к файлу имеют другие пользователи.

Проблема с SSL сертификатами часто возникает во время клонирования хранилища. Для исправления ошибки необходимо убедиться, что системные сертификаты актуальны или добавить их в доверенные. Если проблема продолжает возникать, можно отключить проверку сертификатов (не рекомендуется) только при клонировании или глобально для всех проектов:

GIT_SSL_NO_VERIFY=true git clone /path/to/repo — отключение проверки сертификата при клонировании;

git config --global http.sslVerify false — отключение проверки сертификата глобально.

Если система контроля версий по умолчанию подключается через нестандартный порт (например, порт 22 для SSH), это может привести к блокировке соединения. Чтобы обойти это ограничение, переключитесь на использование HTTPS вместо SSH и убедитесь, что программа использует порт 443.

В некоторых случаях корпоративный прокси-сервер может блокировать определенные протоколы или запросы, особенно SSH. Чтобы обойти это ограничение, можно задействовать один из следующих инструментов:

Эти инструменты помогают обойти сетевые ограничения и обеспечить стабильное соединение между Git и внешними сервисами.

Настройка Git через прокси необходима для обеспечения доступа к удаленным репозиториям в условиях ограниченного или контролируемого интернет-соединения. Существует несколько способов как это сделать — через переменные окружения, конфигурационные файлы и SSH. При настройке возможны проблемы с подключением, тайм-ауты или блокировки, которые можно легко диагностировать с помощью специальных команд и решить через смену порта на 443, использование прокси-программ или персонального токена. Учитывая все это, можно правильно настроить систему контроля версий на безопасный выход в сеть для обмена данными.